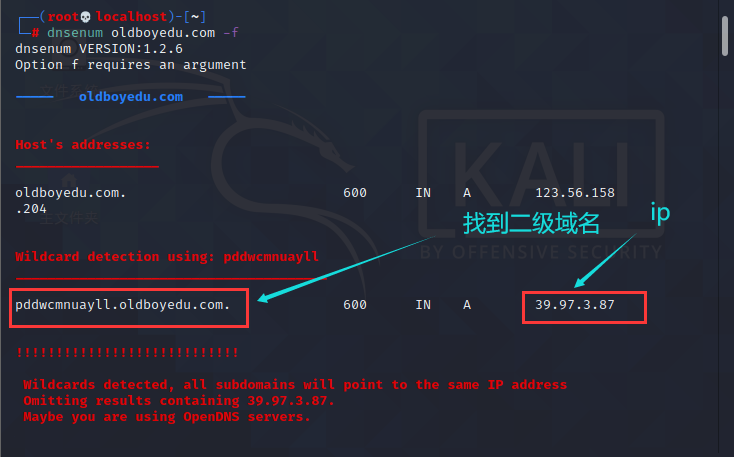

在kali下直接dnsenum oldboyedu.com

工具说明及用法可参考如下:

dnsenum的目的是尽可能收集一个域的信息,它能够通过谷歌或者字典文件猜测可能存在的域名,以及对一个网段进行反向查询。它可以查询网站的主机地址信息、域名服务器、mx record(函件交换记录),在域名服务器上执行axfr请求,通过谷歌脚本得到扩展域名信息(google hacking),提取自域名并查询,计算C类地址并执行whois查询,执行反向查询,把地址段写入文件。

参数说明:

-h 查看工具使用帮助

--dnsserver <server> 指定域名服务器

--enum 快捷选项,相当于"--threads 5 -s 15 -w"

--noreverse 跳过反向查询操作

--nocolor 无彩色输出

--private 显示并在"domain_ips.txt"文件结尾保存私有的ips

--subfile <file> 写入所有有效的子域名到指定文件

-t, --timeout <value> tcp或者udp的连接超时时间,默认为10s(时间单位:秒)

--threads <value> 查询线程数

-v, --verbose 显示所有的进度和错误消息

-o ,--output <file> 输出选项,将输出信息保存到指定文件

-e, --exclude <regexp> 反向查询选项,从反向查询结果中排除与正则表达式相符的PTR记录,在排查无效主机上非常有用

-w, --whois 在一个C段网络地址范围提供whois查询

-f dns.txt 指定字典文件,可以换成 dns-big.txt 也可以自定义字典

相关解析记录说明可参考:https://wenku.baidu.com/view/d2d597b669dc5022aaea0030.html

通过查询系统域名备案号,再反差备案号相关的域名

网站备案查询地址:http://www.beianbeian.com、http://icp.bugscaner.com/

通过查询SSL证书,获取的域名存活率很高

查询网址: https://myssl.com/ssl.html 和https://www.chinassl.net/ssltools/ssl-checker.html

方法一:参考GoogleHack用法

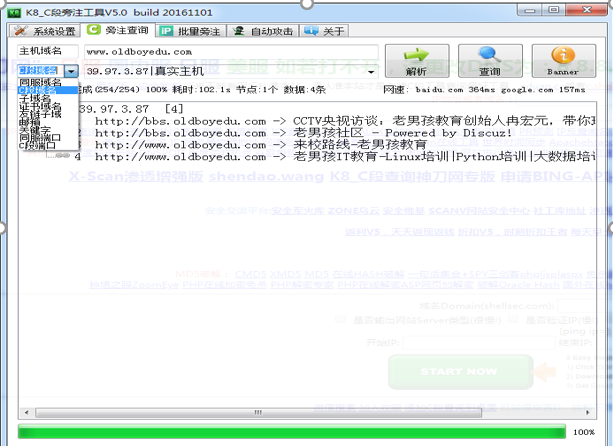

方法二:用k8工具,前提条件记得注册bing接口

什么是C段:比如在:127.127.127.4 这个IP上面有一个网站 127.4 这个服务器上面有网站我们可以想想..他是一个非常大的站几乎没什么漏洞!但是在他同C段 127.127.127.1~127.127.127.255 这 1~255 上面也有服务器而且也有网站并且存在漏洞,那么我们就可以来渗透 1~255任何一个站 之后提权来嗅探得到127.4 这台服务器的密码 甚至3389连接的密码后台登录的密码 如果运气好会得到很多的密码…

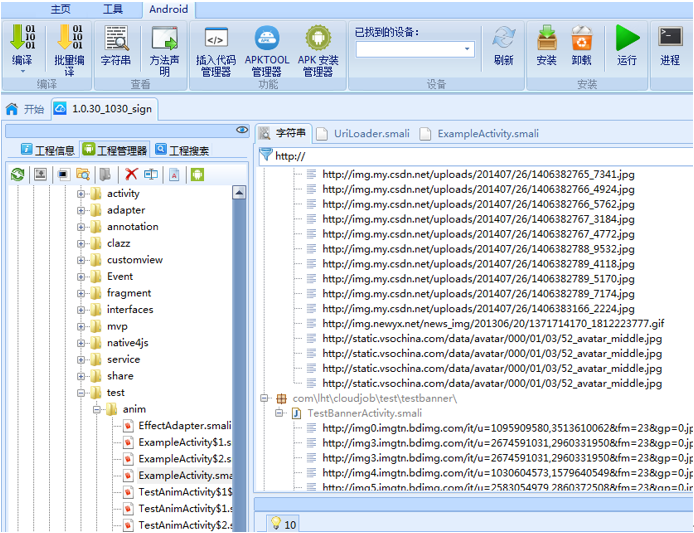

反编译APP进行提取相关IP地址,此外在APP上挖洞的时候,可以发现前面招式找不到的域名,在APP里面有大量的接口IP和内网 IP,同时可获取不少安全漏洞。

在网站搜索出没有加密的是可以直接反编译的

企业的另一通道,渗透相关公众号,绝对会有意外收获:不少漏洞+域名,有关Burp如何抓取微信公众号数据可参考 Burp APP抓包。

字典枚举法是一种传统查找子域名的技术,这类工具有 DNSReconcile、Layer子域名挖掘机、DirBuster等。

Rapid7下Sonar项目发布的: https://scans.io/study/sonar.fdns_v2。

DNS历史解析: https://dnsdb.io/zh-cn/

华为安全情报 https://isecurity.huawei.com

①:功能介绍

使用Google等搜索引擎对某些特定的网络主机漏洞(通常是服务器上的脚本漏洞)进行搜索,以达到快速找到漏洞主机或特定主机的漏洞的目的。Google毫无疑问是当今世界上最强大的搜索引擎。然而,在黑客手中,它也是一个秘密武器,它能搜索到一些你意想不到的信息。

②:部署指南

a) 一台可以正常访问互联网的设备(通常为PC)

b) 一个常用浏览器(IE、Chrome等等)

c) 掌握强大的搜索关键词

③:实战

Google搜索引擎之所以强大,关键在于它详细的搜索关键词,以下是几个常用的搜索关键词:(更多详细教程,参见http://user.qzone.qq.com/568311803/main)

inurl: 用于搜索网页上包含的URL. 这个语法对寻找网页上的搜索,帮助之类的很有用.

intext: 只搜索网页部分中包含的文字(也就是忽略了标题,URL等的文字).

site: 可以限制你搜索范围的域名.

filetype: 搜索文件的后缀或者扩展名

intitle: 限制你搜索的网页标题.

allintitle: 搜索所有关键字构成标题的网页. 但是推荐不要使用

link: 可以得到一个所有包含了某个指定URL的页面列表. 例如:link:www.google.com 就可以得到所有连接到Google的页面。

一般常见用法有:

site:ooxx.com filetype:xls

site:xxx.xxxadmin

site:xxx.xxxlogin

site:xxx.xxxsystem

site:xxx.xxx管理

site:xxx.xxx登录

site:xxx.xxx内部

site:xxx.xxx系统

site:xxx.xxx邮件

site:xxx.xxxemail

site:xxx.xxxqq

site:xxx.xxx群

site:xxx.xxx企鹅

site:xxx.xxx腾讯

site:ooxx.com

inurl:jmx-console

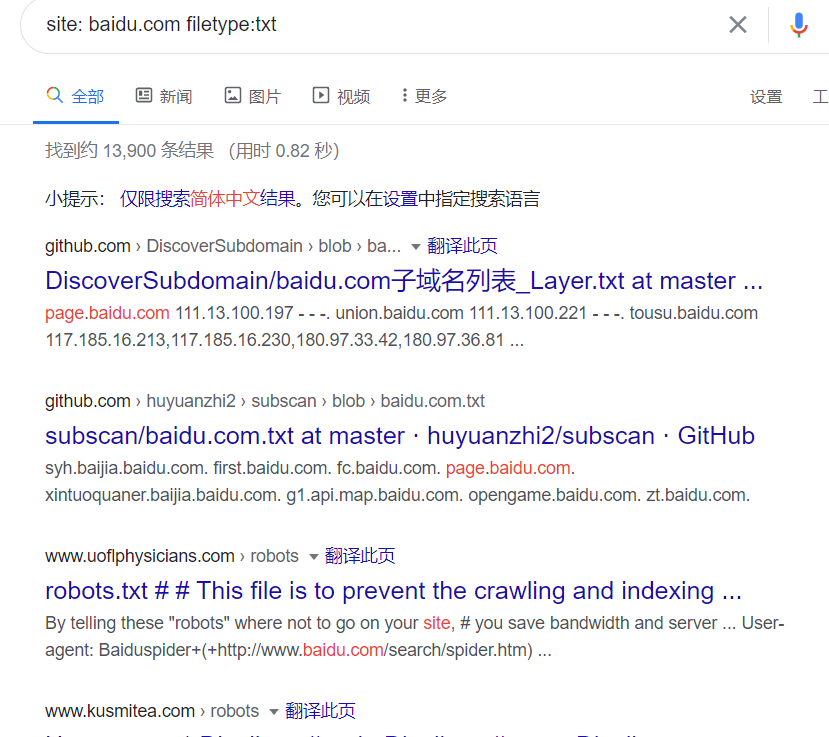

⑤举例:

1.site: baidu.com filetype:txt 查找TXT文件 其他的依次类推

2. site:baidu.com intext:管理

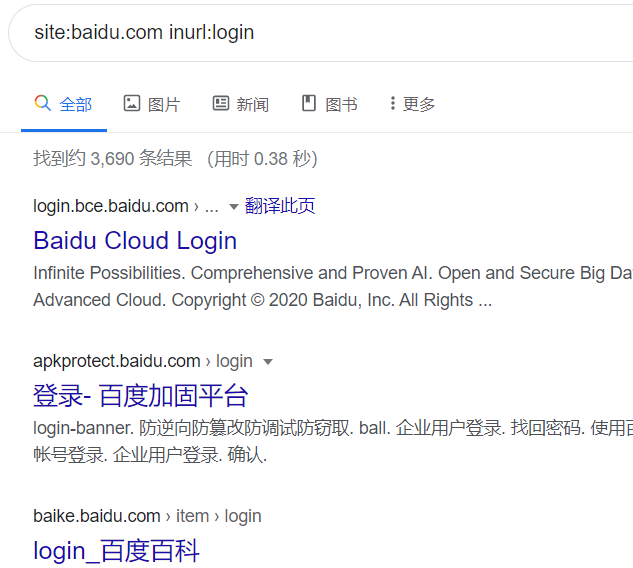

3.site:baidu.com inurl:login

4. site:baidu.com intitle:后台

5. site:baidu.com inurl:file

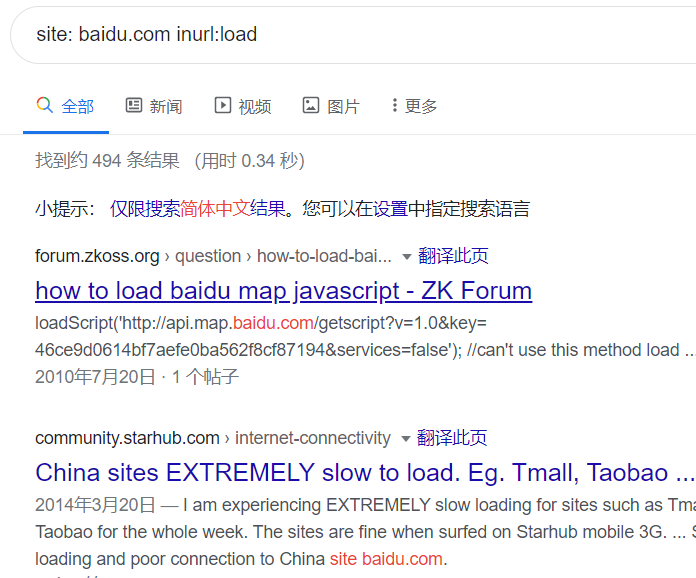

6.site: baidu.com inurl:load

7.site:tw inurl:asp?id= (这个是找台湾的)

8.site:*.jp inurl:asp?id=(找日本的)

支持公网设备指纹检索和 Web指纹检索的网站,指纹检索包括应用名称、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。

设备指纹包括应用名、版本、开放端口、操作系统、服务名、地理位置等。

1、实战搜索

我们今天主要讲下如何使用他的语法规则去高级搜索,搜索有用信息。

- 主机设备搜索组件名称

app: 组件名

ver: 组件版本

例1:搜索使用iis6.0主机:app:"Microsoft-IIS" ver"6.0",可以看到0.6秒搜索到41,781,210左右的使用iis6.0的主机。

例2:搜索使weblogic主机:,可以看到0.078秒搜索到42万左右的使用weblogic的主机。

例3:查询开放3389端口的主机:

例4:查询操作系统为Linux系统的服务器,

例5:查询公网摄像头:

例6:搜索美国的 Apache 服务器:

例7:搜索指定ip信息,

例8:查询有关taobao.com域名的信息,

例9:搜索标题中包含该字符的网站,

例10:

,搜索指定协议类型

搜索某些组件相关系统

搜索包含有特定字符的URL

搜索网页标题中包含有特定字符并且系统是windows的网页

详细请看官方详细文档; https://fofa.so/help